Se calcula que el coste medio de reparación de uno de estos ciberataque es de 35 000 euros. En la mayoría de los casos significa el cierre del negocio.

Estas empresas, en general, no cuentan con sofisticados sistemas de ciberprotección. Pero son los fallos humanos, y no los agujeros de seguridad tecnológicos, la causa más habitual de los ciberataques. Por lo tanto, la prevención tiene que ver principalmente con hábitos personales de seguridad.

Presentamos aquí una serie de recomendaciones para poder teletrabajar desde casa de forma segura.

1. Proteja la wifi de casa con una contraseña

Olvídese de pasarle la contraseña de su wifi al vecino y evite conectarse a redes ajenas dentro de lo posible. Aunque esta permite prescindir de cables y trabajar en cualquier parte de la casa, es mucho más seguro conectar el ordenador al router mediante un cable de red. Además, la conexión por cable es mucho más rápida que la wifi.

2. Visite solo sitios en apariencia seguros

Debe fijarse en que aparezca un candado en la barra de dirección y que la dirección de la web empiece por https. El protocolo https no es perfectamente seguro, pero es mucho mejor que el simple http.

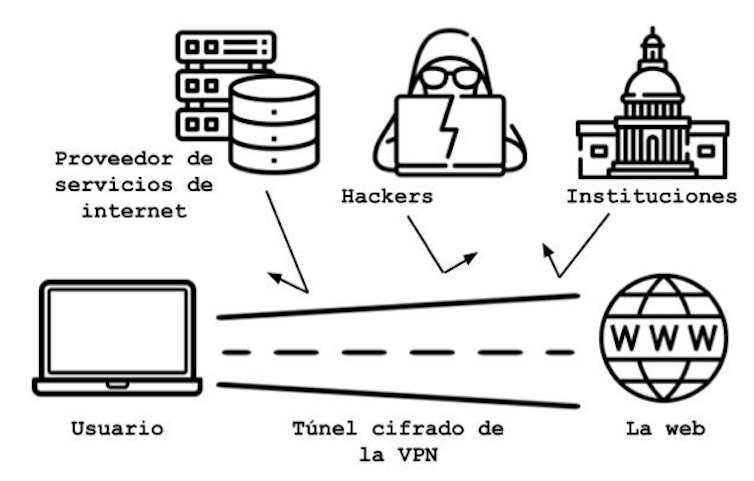

3. Use una Virtual Private Network (VPN)

Una Virtual Private Network (VPN) es un software que actúa de túnel entre el ordenador y el servidor VPN destino. Los datos viajan cifrados.

Lo ideal sería que la pyme tuviera un servidor VPN propio al que los trabajadores se conecten desde casa. Si no existe esta posibilidad, una VPN de pago (nunca gratuita) que conecte su ordenador a un servidor VPN, y de ahí a la empresa, añadiría una capa extra de seguridad. Esto es especialmente importante si accede a internet desde una red que no controla (por ejemplo, desde un hotel o un aeropuerto).

Otra ventaja de una VPN es que oculta la dirección IP y le deslocaliza geográficamente.

Author provided

4. Actualice el software (especialmente el antivirus)

Es fundamental tener actualizados los programas que utilice, pues las actualizaciones, muchas veces, son de seguridad. No actualizar el software contribuye al 57 % de los ciberataques y robos de datos

Todo software es susceptible de presentar agujeros de seguridad. Por ejemplo, en el 2017 el ataque de tipo ransomware WannaCry aprovechó una vulnerabilidad de Windows para infectar más de 200 000 ordenadores en 150 países. El sistema de salud británico tuvo que cancelar 19 000 consultas y gastar 92 millones de libras en reparar el daño.

Aunque los antivirus modernos identifican virus y otros tipos de malware, algunos de ellos no se detectan fácilmente.

5. Vigile los correos y las redes sociales

Es muy importante informar a los empleados sobre el phishing, un tipo de ciberataque que consiste en obtener información de la víctima a través, por ejemplo, de un enlace enviado en un correo electrónico.

Los usuarios de Microsoft Office son un público objetivo al que se mandan ficheros tipo .doc (la gente ya no suele picar con ficheros .exe) infectados de malware.

El escaneo de ficheros sospechosos es aconsejable. Además del antivirus (que puede ser inhabilitado por un malware), siempre puede usar el servicio online de VirusTotal para escanear webs y ficheros. VirusTotal es un potente servicio que agrupa muchos programas antivirus diferentes.

Además, debería evitarse (o prohibirse) el acceso a redes sociales con el ordenador de trabajo, ya que aplicaciones como Facebook Messenger y WhatsApp son conocidas fuentes de malware.

6. Guarde copias de seguridad de sus datos con frecuencia

Es fundamental guardar copias de seguridad de los datos con regularidad. De esta forma, su empresa podrá restaurar su sistema más fácilmente si es infectado por un ransomware. La capacidad de chantaje de los cibercriminales es inversamente proporcional a la frecuencia con que haga copias de seguridad de sus datos.

7. Tenga una contraseña por cuenta

Todos hemos sido culpables en algún momento de usar la misma contraseña para varias cuentas. Esto supone graves riesgos de seguridad. Si los datos de los usuarios de una empresa son expuestos, las contraseñas podrían ser utilizadas para acceder a las cuentas de una misma persona.

Por ejemplo, este año EasyJet ha sufrido un ciberataque que expuso los datos personales (incluyendo datos completos de tarjetas de crédito) de más de 9 millones de pasajeros. Microsoft admitió la filtración de datos de 265 millones de usuarios en el 2019. Solo el año pasado, Facebook admitió el robo de datos personales de más de 800 millones de usuarios.

Una estrategia fundamental para limitar el riesgo es tener contraseñas diferentes para cada cuenta. Sobre todo, no se debe usar jamás una contraseña privada para una cuenta del trabajo.

Puede comprobar si su correo electrónico o contraseña han sido expuestos públicamente tras un ciberataque a través del servicio Have I Been Pwned?

8. Elija claves seguras

Para establecer una contraseña segura, lo mejor es pensar en una que sea larga y fácil de recordar, pero solo para usted. Un ejemplo es una serie de palabras en principio inconexas como Comida_Papa_Mama_Domingo. Puede comprobar la seguridad de una clave en este servicio online.

9. Modifique las contraseñas de vez en cuando

Aparte de tener una contraseña única por cuenta, es preciso cambiarlas varias veces al año. Para ayudarnos a gestionar todo esto existen gestores de contraseñas como 1Password o RoboForm, que almacenan de forma segura y automática el acceso a todas sus cuentas desde su ordenador (cada una con su contraseña particular). Así solo tiene que recordar la contraseña maestra de su gestor.

10. No use Gmail para mandar documentos confidenciales

Tenga en cuenta que cualquier información que mande a través de cualquier correo gratuito como Gmail será escaneada. Por ejemplo, uno de nosotros recuerda cómo una vez comenzó a recibir ofertas de hoteles y vuelos a Dallas en su cuenta. No sabía por qué. La razón era que le habían enviado una invitación a una conferencia en dicha ciudad. Esta iba adjunta como un documento PDF en un correo que todavía no había abierto.

Es posible cifrar correos con Outlook antes de mandarlos. Si no se dispone de un servicio de correo seguro existen muchos otros como Tutanota, Mailfence o ProtonMail que cifran el contenido de los mensajes de emisor a receptor. No hace falta que el receptor tenga el mismo proveedor de correo, pues se basan en un sistema de criptografía asimétrica.

Si tiene que compartir una gran cantidad de datos que no cabe en un correo y decide compartir una carpeta en Google Drive, por ejemplo, debería primero cifrar el contenido usando un programa de cifrado.

Siempre podremos añadir capas extra de seguridad (como la autenticación en dos pasos) para sortear situaciones de credenciales robadas. Se puede incluso llegar a ser prácticamente invisible.

Las recomendaciones aquí expuestas, bien cumplidas, elevan muchísimo la seguridad y eliminan la gran mayoría de los riesgos. Y si tiene alguna duda, el INCIBE pone a disposición de empresas y ciudadanos un teléfono de consulta (017) para cualquier tema referente a la ciberseguridad.![]()

Diego Miranda-Saavedra, Adjunct faculty, data science, UOC – Universitat Oberta de Catalunya y David López, Digital Economy Scholar, University of Exeter, University of Exeter

Este artículo fue publicado originalmente en The Conversation. Lea el original.