1. Configuraciones pertinentes

De acuerdo con Guerrero, primero hay que tomar en cuenta que existen varios tipos ciberdelincuentes: “El primero es el que quiere acceso a todo; el segundo desea el acceso a las cuentas; el tercero quiere acceso a las formas de comunicación de la persona; y el cuarto es un atacante oportunista, quien se vale del engaño”.

Para evitar estos cuatro casos, se debe configurar el router que provee red y actualizar el mismo. “Esto es algo que pocos usuarios hacen, pero es fundamental para la prevención de ataques. Asimismo, estos cambios deben protegerse con una contraseña, con el objetivo de que solo una persona pueda modificar la configuración”, resalta Guerrero.

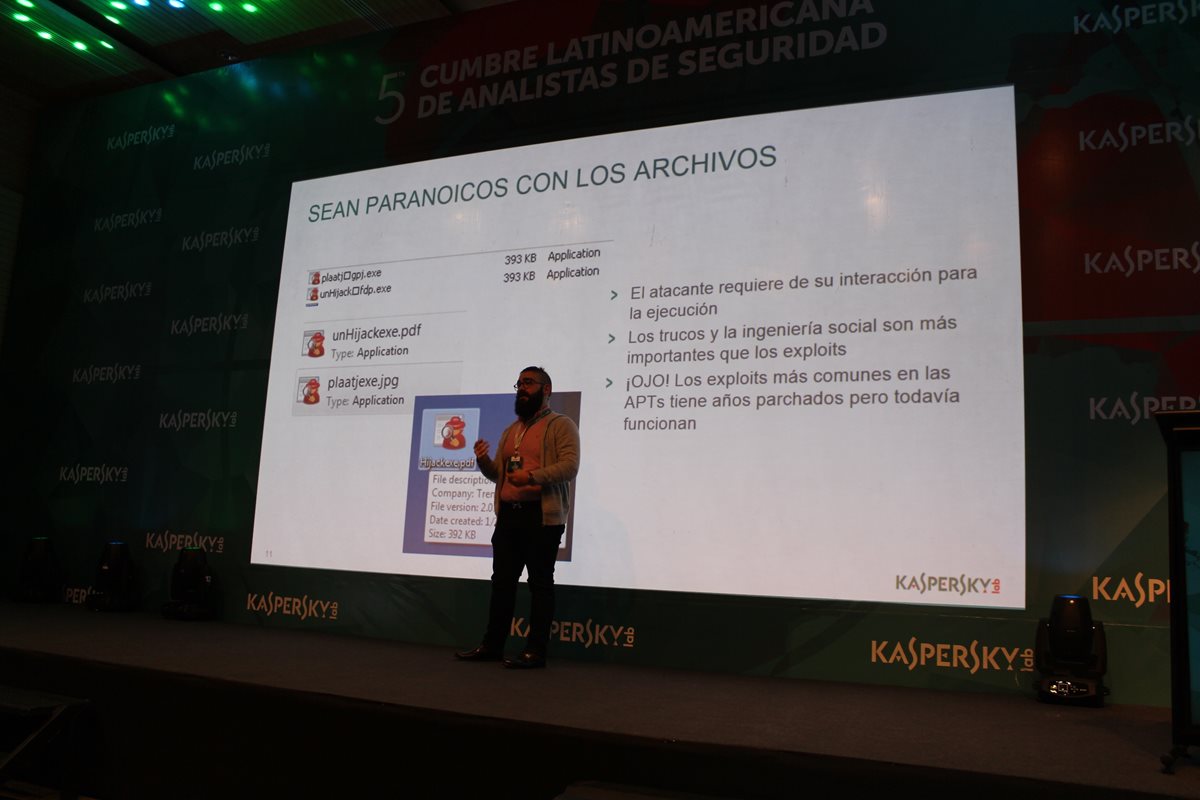

Otro punto fundamental, y sin duda uno de los más importantes, es volverse “paranoico y desconfiado” con todos los archivos adjuntos. “Los ciberdelincuentes logran acceder a los equipos porque el usuario lo permite mediante la ejecución de archivos maliciosos que van escondidos en los archivos”, explica el especialista en seguridad.

Lo ideal es no abrir documentos que provengan de remitentes desconocidos o desconfiar de aquellos que tienen nombres muy llamativos. Una opción es utilizar la herramienta Google Docs para a ver el contenido de estos. “Con esto se logra analizar la información sin descargarla al equipo”, asegura Guerrero.

Juan Guerrero explica que los anuncios en la red pueden ser herramientas para los ataques. #KLSEC pic.twitter.com/VDWaGWYsTh

— Tecno – Prensa Libre (@Tecno_pl) August 27, 2015

2. Desconfianza en todo momento

En el caso de los correos electrónicos, una opción es verificar cuántas veces nuestras cuentas han sido vulneradas. Para esto, solo se necesita ingresar a la página https://haveibeenpwned.com/, la cual mostrará si la dirección de e-mail que se ingrese en el buscador ha tenido intentos de ataques.

Guerrero destaca que nunca está de más recordar lo importante que es tener una contraseña segura, la cual debe ser extensa e incluir mayúsculas, números y signos especiales. Asimismo, esta no debe repetirse en varias cuentas.

3. Ayuda extra

Otra opción es utilizar una autenticación de doble factor. Se trata de dispositivos o aplicaciones que solicitan al usuario escribir una contraseña extra siempre que este necesita ingresar a sus cuentas personales.

En ese sentido, la protección de los dispositivos móviles es fundamental para evitar el robo de contactos, fotografías y videos. Los celulares de segunda mano pueden estar alterados para vulnerar la seguridad del nuevo dueño. Asimismo, no instalar cualquier aplicación, especialmente aquellas herramientas gratuitas que prometen aumentar el rendimiento del smartphone o apps que aseguran ser un complemento de las conocidas, como WhatsApp o Facebook.

4. Más protección

En cuanto a las aplicaciones de mensajería instantánea, Guerrero aconseja dejar de usar WhatsApp, la app de mensajes más utilizada en el mundo, ya que es fácil de vulnerar, puesto que su cifrado de datos es fácil de vulnerar.

“Las aplicaciones para comunicarse más seguras en la actualidad son Threema, Wickr, TextSecure y SilentText. Estas son excelentes opciones para empezar a hablar en forma virtual con familia y amigos”, enfatiza el experto.

5. Cautela es vital

Cuando se utilizan wifi redes públicas, el usuario debe desconfiar de todo lo que aparece en la pantalla de la computadora o del móvil. Por ejemplo, los anuncios externos de las páginas son utilizados para llegar a links que buscan robar la información de las personas.

“Asimismo, no se deben ingresar a las páginas que no comiencen con ‘https’, un protocolo que garantiza que el portal es seguro”, dice Guerrero.

Las personas deben dudar de todas las páginas que no empiecen con «https». #KLSEC pic.twitter.com/Rmcz1L4ge9

— Tecno – Prensa Libre (@Tecno_pl) August 27, 2015

6. Configuración de navegadores

La configuración de navegadores es fundamental en todo momento. No importa si se utilizar Explorer, Google Chrome o Mozilla, la persona tiene debe entender que el navegador deja rastro de lo que se hizo o se escribió.

“Aunque sea engorroso, lo ideal es configurar el navegador y pedirle que elimine la cookies (pequeñas información que se almacenan en el browser) con cada sesión. Esto garantizará que la persona quite el rastro de todo lo que hizo en la web en determinado equipo”, destaca Guerrero.